Heute morgen bekamen wir diverse Mails von Kunden die von Unitymedia Ihre Server bei uns nicht mehr erreichen konnten.

Nach dem Erhalt diverser Source-IPs schaute man sich die installierten Routen zu Unitymedia an (hier z.B. 46.5.0.0/17):

46.5.0.0/17 [BGP ] 10:12:43, localpref 100

AS path: 1299 6830 I, validation-state: invalid

> to 62.115.154.120 via xe-1/2/0.104

[BGP ] 10:12:57, MED 0, localpref 100

AS path: 3257 6830 I, validation-state: invalid

> to 78.152.37.242 via ae0.1201

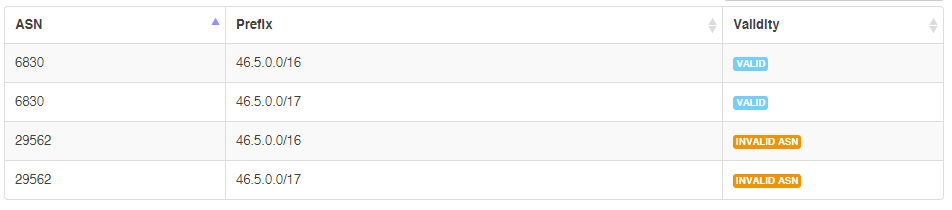

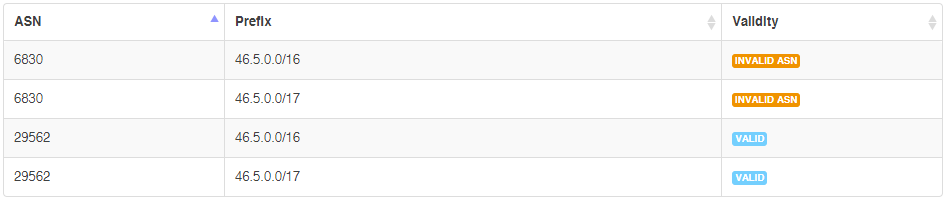

Ein kurzer Check auf unserem als auch auf dem RIPE RPKI Validator bestätigte dieses Ergebnis:

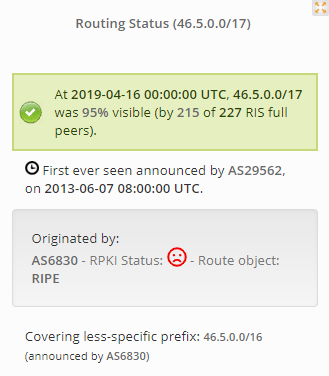

Was war passiert: Das Netz 46.5.0.0/17 (und diverse andere) wurde vormals von AS29562 Unitymedia BW GmbH announced und hatte dort einen korrekten ROA Eintrag. Vor ca. 12 Stunden wurden wohl mehrere Netze (inkl. 46.5.0.0/17) von AS29562 nach AS6830 Liberty Global migriert ohne entsprechende ROA Einträge dafür anzulegen.

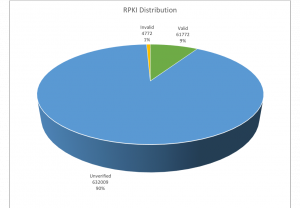

Was machen unsere Router in so einem Fall: Wir prüfen alle Routen auf deren ROA Einträge um Route-Leaks vorzubeugen. In solch einem Fall wird die neue Route via AS6830 rejected/nicht installiert da AS6830 laut ROA nicht berechtigt ist diesen Prefix(e) zu announcen.

Bislang hat sich an diesem Zustand auch nichts geändert. Wir haben diverse Prefixe die nun via AS6830 announced werden unserem Ignore Filter zugeführt damit Kunden hinter Unitymedia Ihre Systeme erreichen können.

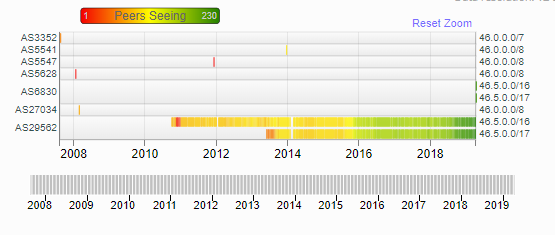

ASN History von z.B. 46.5.0.0/17

RPKI Status on RIPEstat:

Wenn seitens des Liberty Global NOCs alles ordentlich für den Umzug vorbereitet gewesen wäre, hätte es auch zu keiner Beeinträchtigung geführt.

Update #1: 16.04.2019, 11:50 Uhr

Alle ROAs scheinen aktualisiert:

46.5.0.0/17 *[BGP/170] 10:55:29,

AS path: 3257 6830 I, validation-state: valid

> to 78.152.37.242 via ae0.1201

[BGP/170] 10:55:15

AS path: 1299 6830 I, validation-state: valid

> to 62.115.154.120 via xe-1/2/0.104

[BGP/170] 00:39:56

AS path: 3320 6830 I, validation-state: valid

> to 80.157.131.225 via xe-2/2/0.60