Wir bekamen kürzlich eine Anfrage für einen dedizierten Server mit dem Zusatz ob wir auch ARIN IPs dazu announcen könnten was wir erstmal auch angeboten haben.

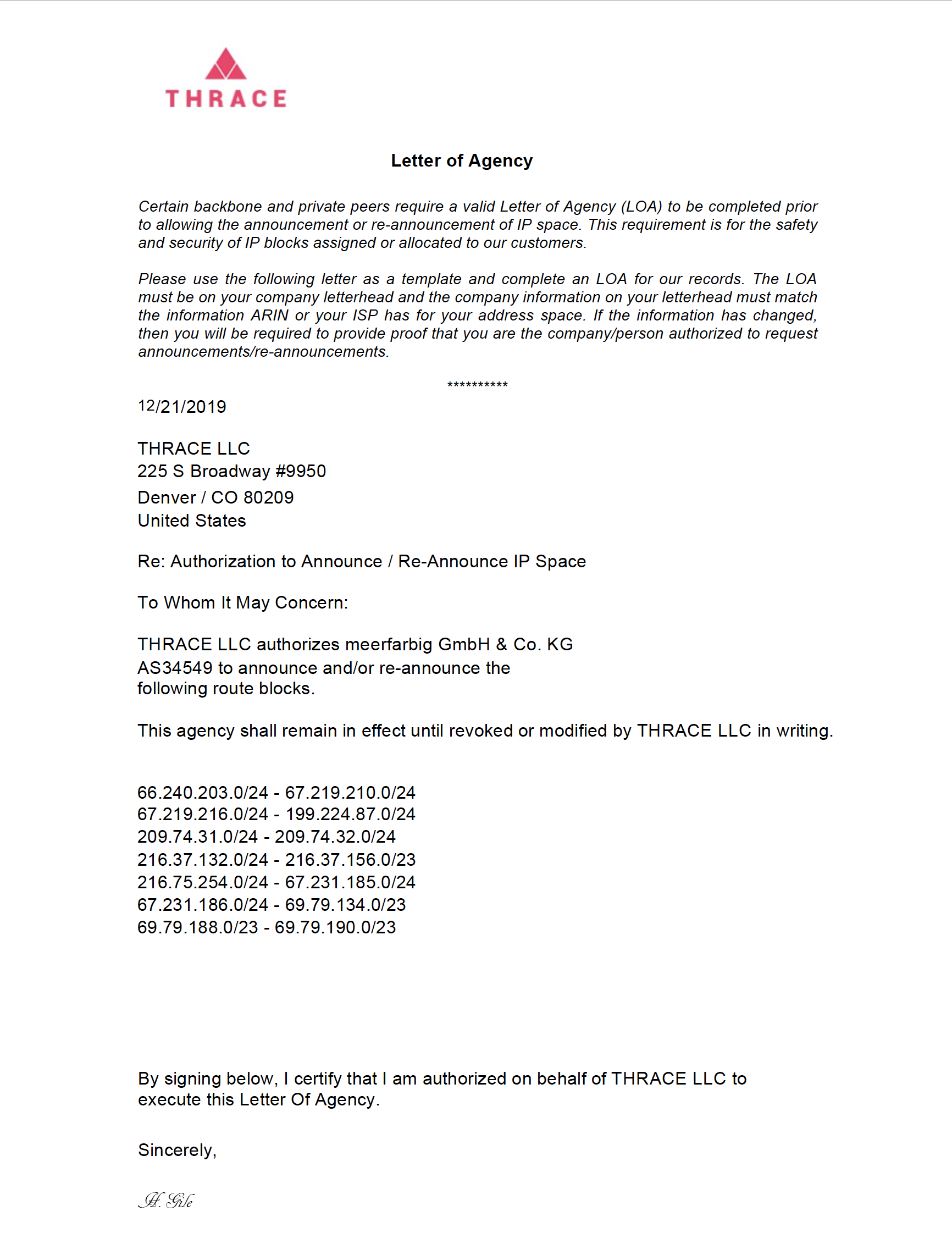

Nach Rechnungsstellung und Bezahlung der Rechnung via PayPal bekamen wir dann eine LOA zugesandt die auf den zweiten Blick doch etwas merkwürdig aussah:

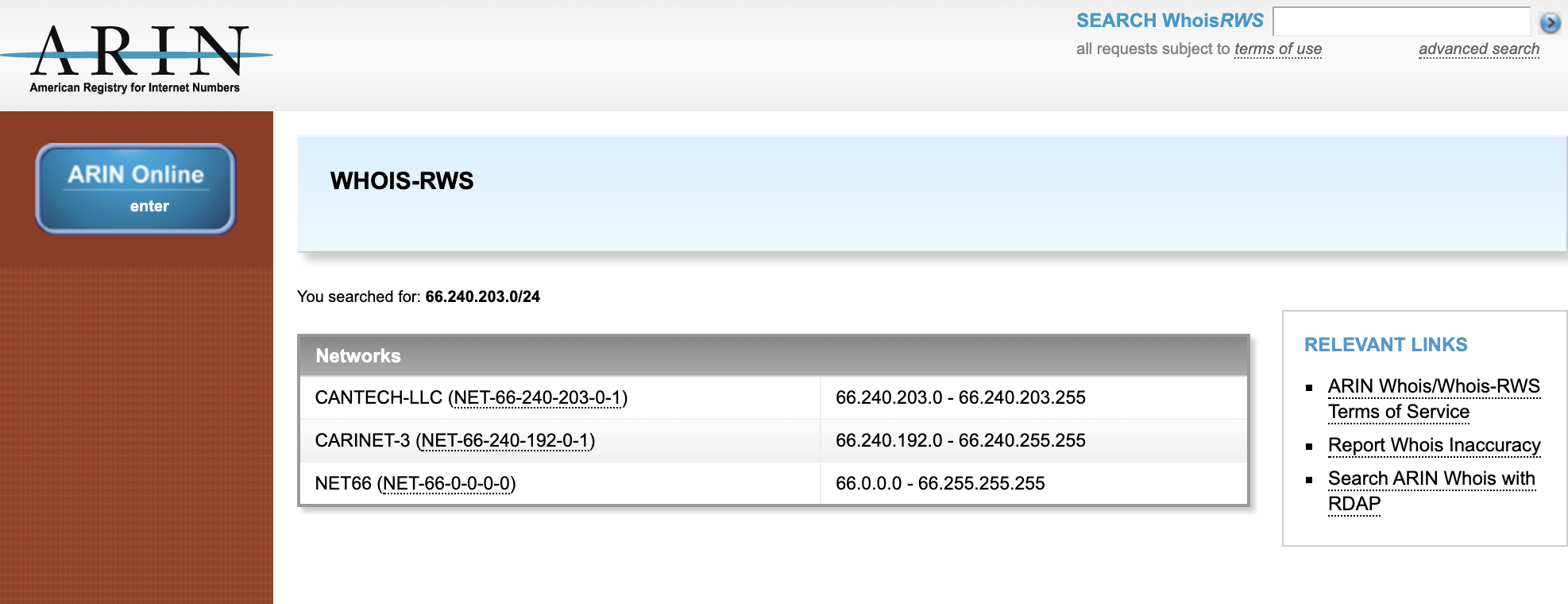

Erstmal mag man sich fragen: Okay, das sind jetzt aber doch einige Netze. Dazu ein schlecht aufgelöstes Logo und eine nicht so originelle Signatur aber öffnen wir doch mal diese ARIN Datenbank und schauen uns Beispielsweise das Netz 66.240.203.0/24 an:

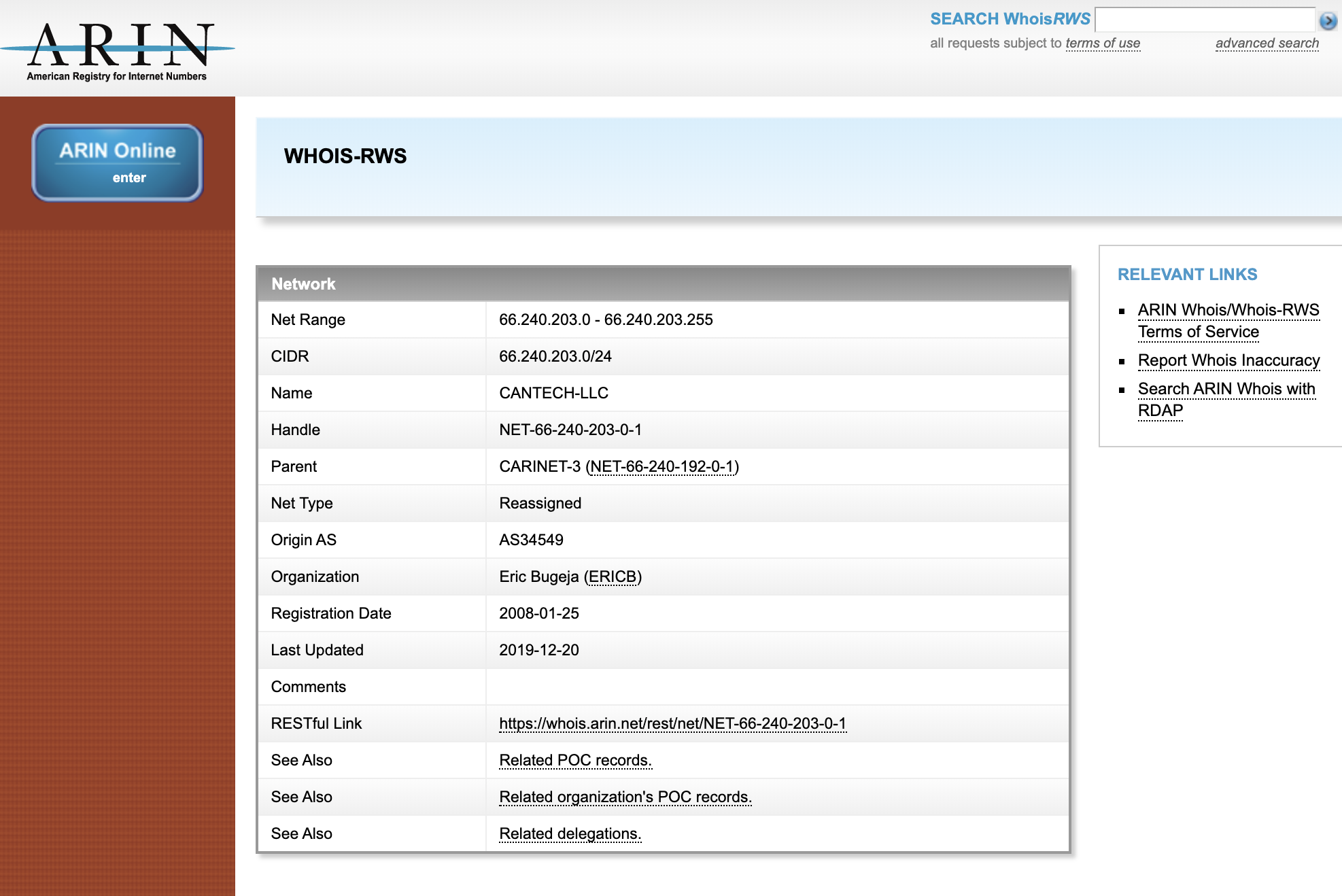

Auf den ersten Blick zu diesem /24 sehen wir, dass NET66 – 66.0.0.0/8 ARIN zugeordnet ist und eine Direct-Allocation 66.240.192.0/18 an CARINET (CariNet, Inc.) erfolgt ist aber eben auch, dass das betreffende 66.240.203.0/24 CANTECH-LLC (Net Type:Reassigned) zugeordnet ist. Öffnen wir nun das Objekt: CANTECH-LLC (NET-66-240-203-0-1) sieht es wie folgt aus:

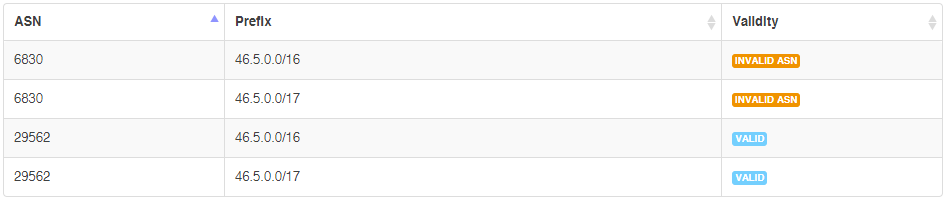

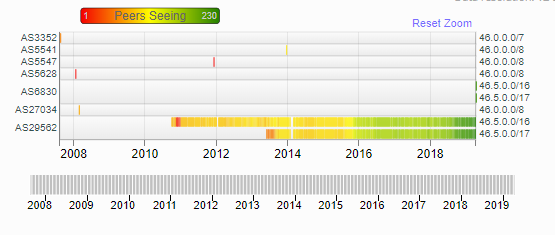

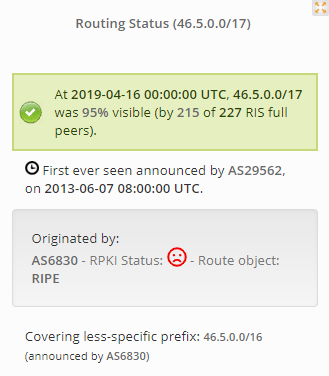

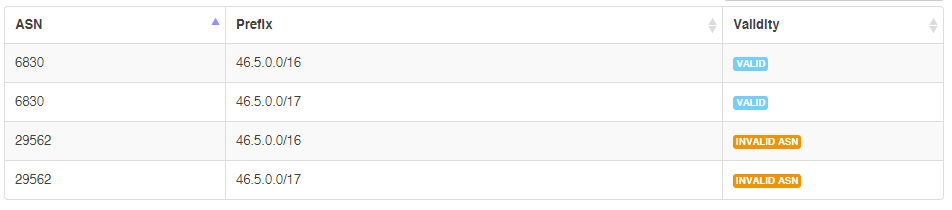

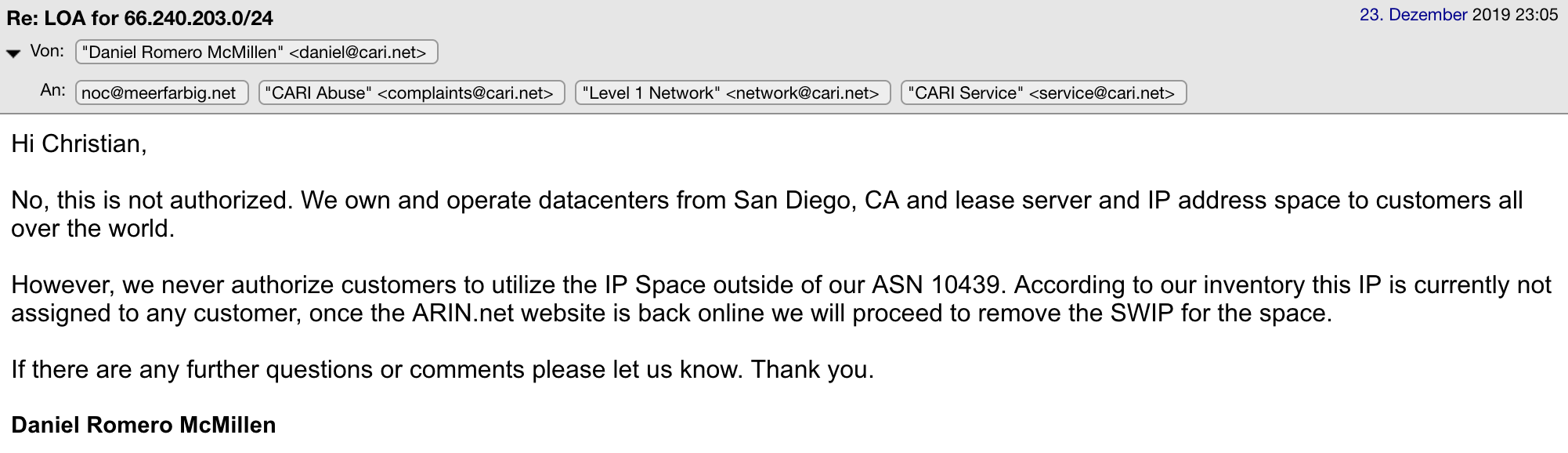

Voila: Origin AS34549 – sollte ja irgendwie als Beweis reichen, dass wir das Netz announcen dürfen oder? Es wurde sogar ein Objekt für 203.240.66.in-addr.arpa. angelegt: Beide NS haben die gleiche IP und liegen bei OVH. In den POC Records stehen überall die Daten die der Besteller bei uns auch angegeben hat – allerdings fehlt überall die Spur von der Firma „Thrace LLC“ die uns ja eigentlich die LOA ausgestellt hat??? Fragen wir doch vielleicht mal bei Carinet Abuse nach:

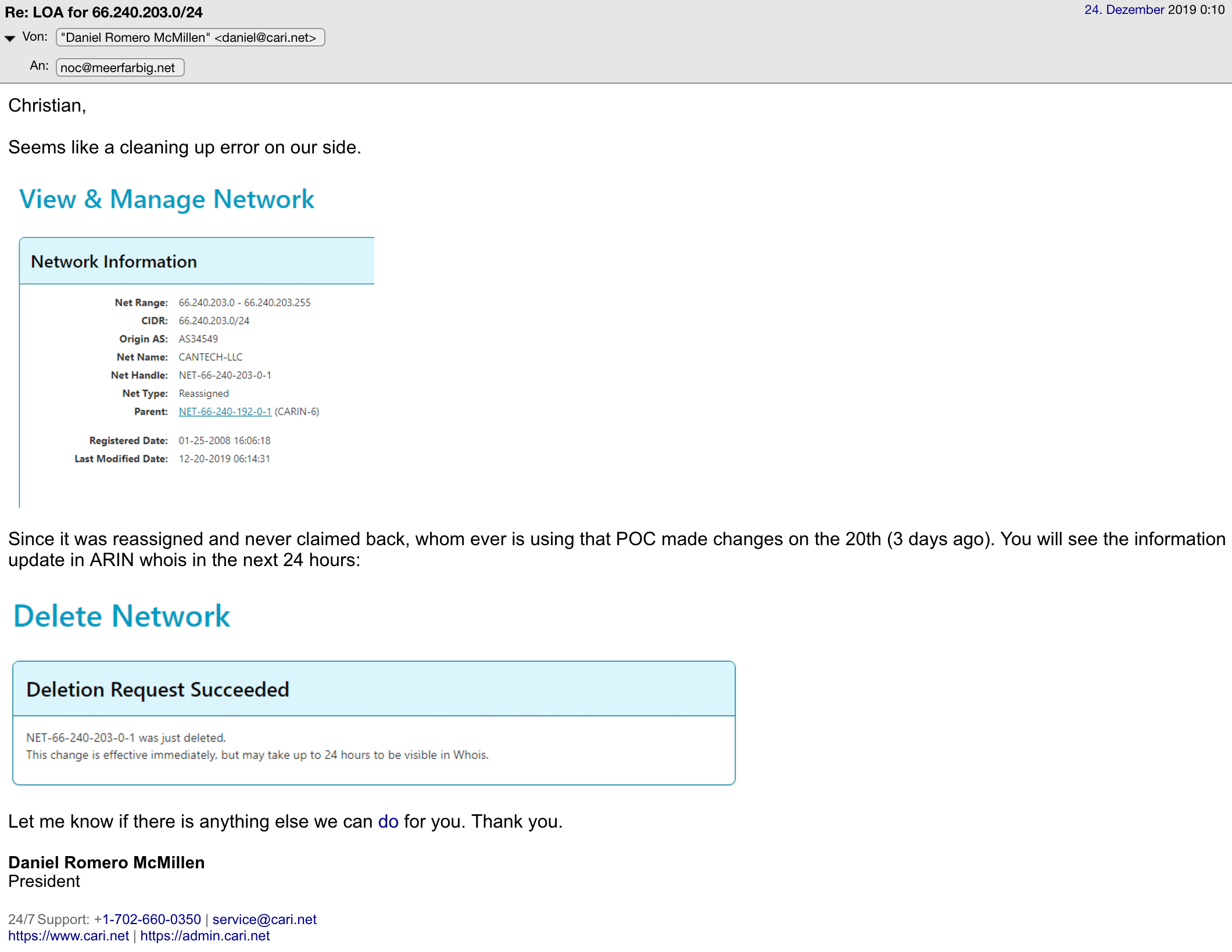

AHA! Kam mir doch gleich komisch vor ABER: (Ich hoffe auf etwas Hilfe) – Wie kann es sein, dass jemand so etwas in der ARIN Datenbank ohne Zustimmung von Carinet erstellen kann? Daniel von Carinet habe ich diese Frage eben auch gestellt und hoffe auf eine Antwort. Das Schema ist für alle Netze in der LOA relativ gleich und betrifft nicht nur Carinet sondern auch andere Unternehmen die auf diese Weise wohl Teile Ihrer Netzbereiche entführt bekommen. Ich habe deren Abuse Mailadressen größtenteils angeschrieben.

Update #01 – 24.12.2019 – 00:27

Update #02 – 24.12.2019 – 00:35

Rätsel gelöst: Es gibt wohl ARIN Point of Contact (POC) Records, deren (E-Mail) Domains expired sind. Die Domains werden dann neu registriert, ein ARIN Account wird erstellt und man kann verknüpfte Netze zu dieser POC E-Mail ändern.